Beaucoup de professionnels pensent encore qu’un antivirus suffit à protéger leur système informatique. C’est faux !

Et c’est cette erreur qui coûte chaque jour des milliers d’euros à des entreprises, des collectivités et des associations en France.

Le monde a changé, les menaces aussi

En 2025, les cyberattaques ne sont plus des événements rares ni réservés aux grands groupes.

- 1 entreprise française sur 2 a été visée par une cyberattaque en 2024 (source : CESIN / ANSSI).

- Les TPE et PME représentent plus de 70 % des victimes, car elles sont perçues comme les plus vulnérables.

- Les mairies, collectivités, associations cultuelles ou sociales sont particulièrement exposées du fait de leur exposition publique, de leur manque de moyens, ou d’un réseau de bénévoles mal formés.

Les conséquences ?

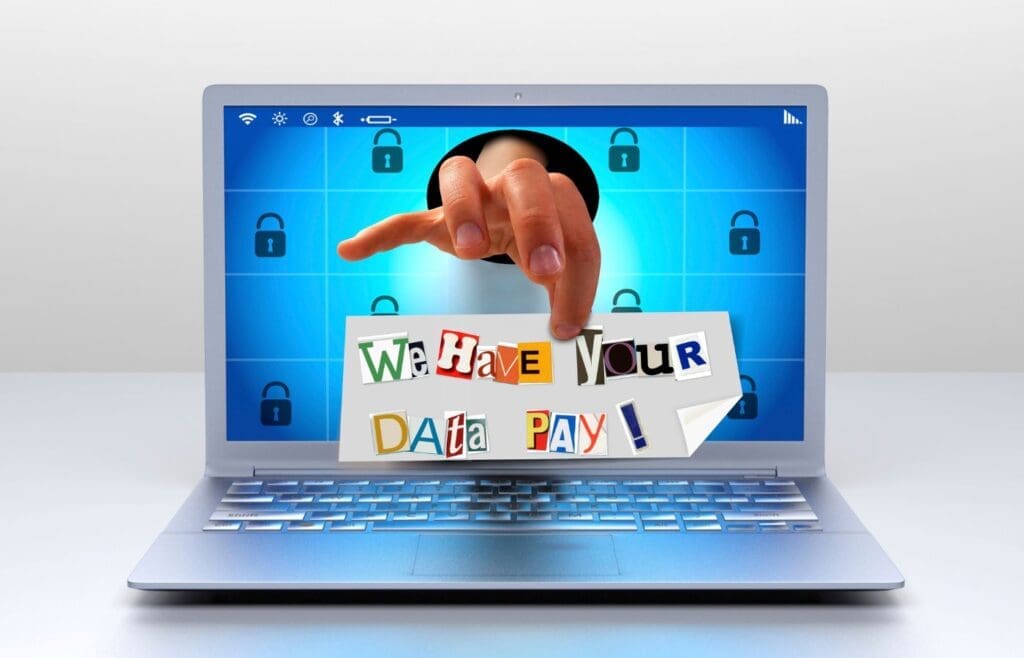

- Vol ou fuite de données sensibles (clients, salariés, administrés…)

- Cryptolockers / ransomware bloquant l’activité pendant des semaines

- Usurpation d’identité numérique (email de mairie utilisé pour demander des virements)

- Amendes RGPD et perte de confiance des partenaires

Un antivirus ne vous protègera pas de tout cela. Pire : il pourrait vous donner un faux sentiment de sécurité.

L’antivirus : utile, mais largement insuffisant

Un antivirus classique fonctionne selon une logique simple : il reconnaît un virus connu à l’avance grâce à une signature, puis il le bloque.

Mais les cybercriminels d’aujourd’hui :

- Utilisent des malwares polymorphes (qui changent de forme pour tromper les antivirus)

- Exploitent des failles humaines (phishing, pièces jointes, mots de passe faibles)

- Lancent des attaques ciblées silencieuses, invisibles pour les protections traditionnelles

Imaginez : Avoir un antivirus, c’est comme installer une serrure sur la porte d’entrée.

Mais aujourd’hui, les cambrioleurs passent par les fenêtres, le toit, ou même par la cave.

Il faut voir, comprendre, détecter et réagir. Et cela, seul, un antivirus ne le permet pas.

De nouvelles couches de protection intelligentes : EDR, MDR, XDR…

Les sociétés de cybersécurité (comme la nôtre, SWALI) proposent désormais des protections modernes, pensées pour un monde connecté et vulnérable. Voici les principales à connaître :

EDR : Endpoint Detection & Response : Un EDR est un agent installé sur chaque poste, serveur ou terminal qui observe en temps réel les comportements suspects.

- Il détecte des anomalies (ex : un processus inconnu qui chiffre tous vos fichiers…)

- Il isole automatiquement la machine infectée

- Il conserve des logs pour analyser l’attaque

- Il réagit activement : ce n’est plus une sécurité passive.

En résumé : l’EDR, c’est l’alarme et le pompier en même temps.

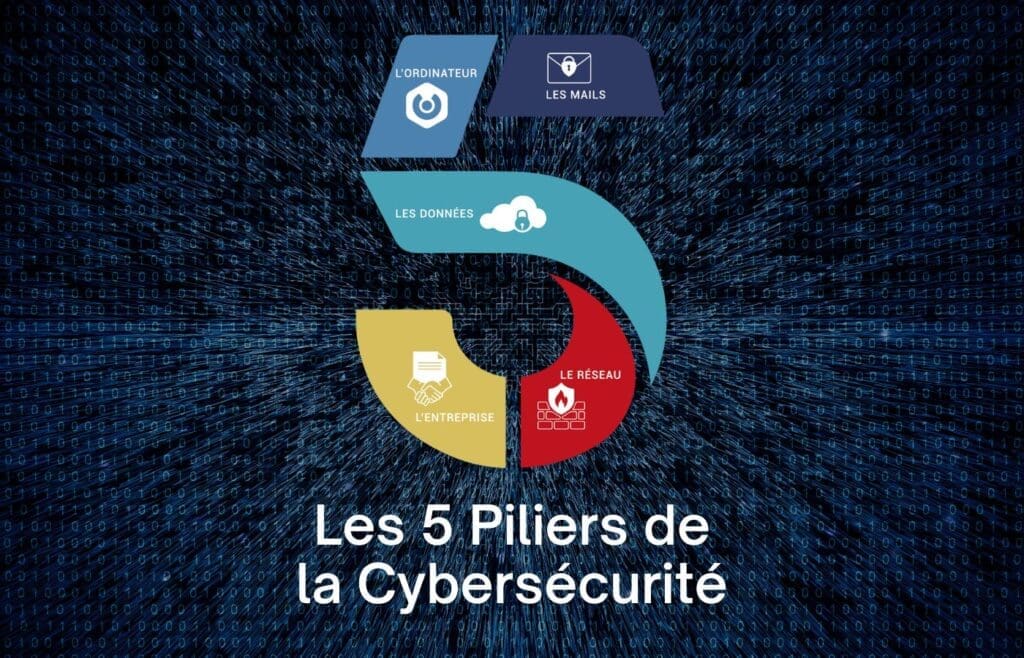

XDR : eXtended Detection & Response : Le XDR va plus loin : il croise les informations de toutes les sources (ordinateurs, emails, pare-feu, cloud…).

- Il voit les attaques coordonnées (par exemple : une connexion frauduleuse dans Outlook suivie d’une exfiltration de fichiers OneDrive)

- Il corrèle les indices faibles entre eux

- Il élargit le champ de détection : l’attaque ne vous prend plus par surprise

MDR : Managed Detection & Response : Un service clé en main où une équipe d’experts supervise votre sécurité 24h/24.

- Vos postes sont équipés d’un EDR

- Une cellule externe (SOC) analyse les alertes

- Vous bénéficiez d’intervention humaine experte, même la nuit

En résumé : vous avez des vigiles cybersécurité qui veillent pour vous.

D’autres couches à connaître :

- SIEM : centralisation intelligente des logs, pour les environnements plus complexes

- MFA (authentification à deux facteurs) : une barrière simple mais redoutable

- Zero Trust : on ne fait plus « confiance par défaut », chaque accès est contrôlé

- Backups hors ligne : l’arme ultime contre les ransomwares, si elle est bien gérée

Cas concret : mieux vaut prévenir que guérir

Prenons un exemple réel : Une PME de 12 salariés, sans politique de sécurité poussée, a cliqué sur un faux email de mise à jour bancaire.

Résultat : tous les fichiers internes chiffrés, 15 jours d’arrêt, 80 000 € de pertes d’exploitation, sans parler de la réputation.

Le coût annuel d’un EDR avec supervision MDR pour cette même structure ?

=> Environ 2 400 € HT par an.

Même pas 3 jours de pertes d’activité.

La cybersécurité : un investissement, pas une dépense

Chaque euro investi dans la sécurité informatique préserve votre activité, votre image et votre conformité.

- C’est un garde du corps numérique

- C’est un filet de sécurité face à l’imprévu

- C’est un argument de sérieux pour vos clients et partenaires

La vraie question n’est plus “combien ça coûte”, mais “combien ça vous coûte de ne rien faire”.

Ce que vous pouvez faire dès maintenant

- Faites un état des lieux de votre cybersécurité actuelle

- Formez vos collaborateurs aux risques courants (phishing, mots de passe, etc.)

- Mettez en place un EDR avec surveillance automatisée

- Activez l’authentification à double facteur

- Préparez un plan d’urgence en cas d’attaque

- Entourez-vous de professionnels qualifiés et labellisés

il est temps de changer de posture : La cybersécurité ne doit plus être un sujet “technique” laissé aux informaticiens.

C’est une décision stratégique de direction.

Un antivirus, c’était suffisant en 2010.

En 2025, ce n’est plus du tout adapté.

Et maintenant ? On en parle ?

Chez SWALI, nous accompagnons depuis 20 ans les TPE, les PME, les mairies et les associations du Vaucluse.

Nous sommes labellisés ExpertCyber par cybermalveillance.gouv.fr, et nous avons à cœur de vulgariser et simplifier la sécurité numérique pour qu’elle soit réellement adoptée.

Demandez votre audit cybersécurité gratuit

(durée 30 min) pour connaître votre niveau de maturité.

Écrivez-nous : commercial@swali.fr

Appelez-nous : 04 84 25 00 70

Alors, prêt à faire de ce changement une réussite stratégique ?